“Stuxnet adalah sebuah karya dan prototipe yang menakutkan dari senjata-cyber yang mengarah pada penciptaan perlombaan senjata baru di dunia,” – Kaspersky Labs.Bagaimana Stuxnet Bekerja?

- Virus itu adalah perangkat lunak berbahaya, atau malware, yang umumnya menyerang sistem kontrol industri yang dibuat oleh perusahaan Jerman Siemens. Para ahli mengatakan virus tersebut dapat digunakan untuk mata-mata atau sabotase.

- Siemens mengatakan malware menyebar melalui perangkat memori USB thumb drive yang terinfeksi, memanfaatkan kerentanan dalam sistem operasi Windows Microsoft Corp.

- Program serangan perangkat lunak Malware melalui Sistem Supervisory Control and Data Acquisition, atau SCADA. Sistem itu digunakan untuk memonitor pembangkit listrik secara otomatis – dari fasilitas makanannya dan kimia untuk pembangkit listrik.

- Analis mengatakan para penyerang akan menyebarkan Stuxnet melalui thumb drive karena banyak sistem SCADA tidak terhubung ke Internet, tetapi memiliki port USB.

- Sekali saja worm menginfeksi sebuah sistem, dengan cepat dan membentuk komunikasi dengan komputer server penyerang sehingga dapat digunakan untuk mencuri data perusahaan atau mengendalikan sistem SCADA, kata Randy Abrams, seorang peneliti dengan ESET, sebuah perusahaan keamanan swasta yang telah mempelajari Stuxnet.

- Siemens, Microsoft dan para ahli keamanan telah mempelajari worm dan belum menentukan siapa yang membuatnya.

- Mikka Hypponen, seorang kepala penelitian pada perusahaan perangkat lunak keamanan F-Secure di Finlandia percaya itu adalah serangan yang disponsori oleh suatu negara. Stuxnet sangat kompleks dan “jelas dilakukan oleh kelompok dengan dukungan teknologi dan keuangan yang serius.”

- Ralph Langner, ahli cyber Jerman mengatakan serangan dilakukan oleh pakar yang berkualifikasi tinggi, mungkin negara bangsa. “Ini bukan peretas yang duduk di ruang bawah rumah orang tuanya. Pada website-nya, www.langner.com /en/index.htm, Langner mengatakan penyelidikan akhirnya “fokus” pada penyerang. “Para penyerang harus tahu ini. Kesimpulan saya adalah, mereka tidak peduli, mereka tidak takut masuk penjara.”

Sebuah studi tentang penyebaran Stuxnet oleh teknologi perusahaan AS Symnatec menunjukkan bahwa negara-negara yang terkena dampak utama pada 6 Agustus adalah Iran dengan 62.867 komputer yang terinfeksi, Indonesia dengan 13.336, India dengan 6.552, Amerika Serikat dengan 2913, Australia dengan 2.436, Inggris dengan 1.038, Malaysia dengann 1.013 dan Pakistan dengan 993.

Laporan Pertama

- Perusahaan Belarusia Virusblokada adalah yang pertama mengidentifikasi virus itu pada pertengahan Juni. Direktur Komersial, Gennady Reznikov kepada Reuters perusahaan memiliki dealer di Iran, dan salah satu klien dealer komputernya sudah terinfeksi virus yang ternyata Stuxnet. Reznikov mengatakan Virusblokada sendiri sudah tidak ada hubungannya dengan pembangkit listrik tenaga nuklir di Bushehr.

- Menurut juru bicara Siemens, Michael Krampe, Siemens telah mengidentifikasi 15 pelanggan yang menemukan Stuxnet pada sistem mereka, dan “masing-masing mampu mendeteksi dan menghapus virus tanpa membahayakan operasi mereka.”

- Install driver baru (replace driver lama) Saat Worm Stuxnet sudah menginfeksi, worm akan mencoba menghapus drive dari Realtek atau Jmicron dan menggantinya dengan driver yang baru versi worm Stuxnet. Stuxnet menginstall driver menggunakan 2 file virus yaitu : MRXCLS.SYS dan MRXNET.SYS.

- File Worm Stuxnet Saat worm Stuxnet dijalankan, worm akan menginjeksi beberapa file sistem Windows yaitu :

- C:-WINDOWS-system32-lsass.exe

- C:-WINDOWS-system32-svchost.exe

- C:-WINDOWS-system32-spoolsv.exe

- Selain itu juga membuat 2 file driver yaitu :

- C:-WINDOWS-system32-driver-mrxcls.sys

- C:-WINDOWS-system32-driver-mrxnet.sys

- Dan beberapa file konfigurasi yaitu :

- C:-WINDOWS-inf-oem6c.pnf

- C:-WINDOWS-inf-oem7a.pnf

- C:-WINDOWS-inf-mdmeric3.pnf

- C:-WINDOWS-inf-mdmcpq3.pnf

- Serta 2 file yang lain yaitu:

- C:-WINDOWS-system32-KERNEL32.DLL.ASR.xxx atau SHELL32.DLL.ASR.xxx

- C:-addins-DEFRAG[angka_acak].TMP

- Selain itu membuat file schedule task yaitu :

- C:-WINDOWS-Tasks-At1.job

- Saat menginfeksi file spoolsv.exe, worm membuat 2 file kembali yaitu :

- C:-WINDOWS-system32-winsta.exe (file inilah yang jika aktif akan semakin mengembang / membengkak ukurannya)

- C:-WINDOWS-system32-wbem-mof-sysnullevnt.mof

- Selain itu pada removable disk/drive akan membuat beberapa file yaitu :

- Autorun.inf

- Copy of Shortcut.lnk

- Copy of Copy of Shortcut.lnk

- Copy of Copy of Copy of Shortcut.lnk

- Copy of Copy of Copy of Copy of Shortcut.lnk

- ~WTR[angka_acak].tmp

- ~WTR[angka_acak].tmp

- Menambah Registry:

- HKEY_LOCAL_MACHINE-SYSTEM-CurrentControlSet-Services-MRxCls

- HKEY_LOCAL_MACHINE-SYSTEM-CurrentControlSet-Services-MrxNet

- HKEY_LOCAL_MACHINE-SYSTEM-ControlSet001-Services-MrxNet

- HKEY_LOCAL_MACHINE-SYSTEM-ControlSet001-Services-MRxCls

- HKEY_LOCAL_MACHINE-SYSTEM-CurrentControlSet-Enum-Root-LEGACY_MRX

- HKEY_LOCAL_MACHINE-SYSTEM-CurrentControlSet-Enum-Root-LEGACY_MRXNET

- HKEY_LOCAL_MACHINE-SYSTEM-ControlSet001-Enum-Root-LEGACY_MRXCLS

- HKEY_LOCAL_MACHINE-SYSTEM-ControlSet001-Enum-Root-LEGACY_MRXNET

- Removable drive / disk Metode ini adalah metode yang umum dilakukan oleh para pengguna komputer. Worm (memanfaatkan celah autoplay) membuat beberapa file agar menginfeksi komputer yaitu :

- Autorun.inf

- Copy of Shortcut.lnk

- Copy of Copy of Shortcut.lnk

- Copy of Copy of Copy of Shortcut.lnk

- Copy of Copy of Copy of Copy of Shortcut.lnk

- ~WTR[angka_acak].tmp

- ~WTR[angka_acak].tmp

- Jaringan Metode ini dengan memanfaatkan celah keamanan dari sistem Windows yaitu :

- MS08-067 (Windows Server Service), seperti hal-nya Conficker memanfaatkan celah ini dengan melakukan akses C$ dan ADMIN$

- MS10-061 (Windows Print Spooler), memanfaatkan printer sharing worm menginfeksi pengguna komputer yang mencoba akses ke printer server.

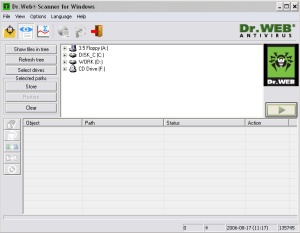

- Gunakan Dr Web CureIt

Langkah pertama jika komputer anda telah tertular virus Stuxnet adalah, download removal tools khusus untuk Stuxnet yang diberi nama Dr Web CureIt yang bisa di download disini. Removal tools yang berukuran 45,78 Mb tersebut di klaim mampu membersihkan virus yang menjengkelkan tersebut. - Repair Your Registry

Cara yang kedua adalah dengan memperbaiki registry komputer, caranya copy script di bawah ini:

[Version]Signature=”$Chicago$”

Provider=Vaksincom Oyee

[DefaultInstall]

AddReg=UnhookRegKey

DelReg=del[UnhookRegKey]HKCU, SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced, ShowSuperHidden,0×00010001,1

HKCU, SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced, SuperHidden,0×00010001,1

HKCU, SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced, HideFileExt,0×00010001,0

HKLM, SOFTWARECLASSESbatfileshellopencommand,,,”””%1″” %*”

HKLM, SOFTWARECLASSEScomfileshellopencommand,,,”””%1″” %*”

HKLM, SOFTWARECLASSESexefileshellopencommand,,,”””%1″” %*”

HKLM, SOFTWARECLASSESpiffileshellopencommand,,,”””%1″” %*”

HKLM, SOFTWARECLASSESregfileshellopencommand,,,”regedit.exe “%1″”

HKLM, SOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, Shell,0, “Explorer.exe”[del]

HKLM, SYSTEMCurrentControlSetServicesMRxCls

HKLM, SYSTEMCurrentControlSetServicesMRxNet

HKLM, SYSTEMControlSet001ServicesMRxCls

HKLM, SYSTEMControlSet002ServicesMRxNet

HKLM, SYSTEMCurrentControlSetServicesEnumRootLEGACY_MRXClS

HKLM, SYSTEMCurrentControlSetServicesEnumRootLEGACY_MRXNET

HKLM, SYSTEMControlSet001ServicesEnumRootLEGACY_MRXClS

HKLM, SYSTEMControlSet002ServicesEnumRootLEGACY_MRXNET

Paste script di atas pada program text editor anda misal notepad atau notepad ++ lalu simpan dengan nama repair.inf. Setelah tersimpan, klik kanan file tersebut lalu pilih install dan restart komputer anda.

Untuk mencegah sisa trojan yang mencoba aktif kembali, bersihkan file temporary menggunakan software semisal ATF Cleaner atau menggunakan program bawaan windows yaitu Disk Clean-Up

01.40

01.40

The_Brigadier

The_Brigadier

0 komentar:

Posting Komentar